发布时间:2023-03-24

来源:圣博润

| CVEID | CVE-2023-21716 | 公开日期 | 2023-03-07 |

| 危害级别 | 高危 | 攻击复杂程度 | 低 |

| POC/EXP | 已公开 | 攻击途径 | 远程网络 |

攻击者利用该漏洞可以以受害者权限实现远程代码执行,打开恶意RTF文档。具体来说,漏洞是微软Word中的RTF分析器中的一个堆破坏漏洞,当处理包含过量字体(*\f###*)的字体表(*\fonttbl*)时会触发该漏洞。内存破坏发生后,攻击者可以利用特殊的堆布局来实现任意代码执行。

Microsoft Word 2013 SP1

Microsoft Word 2013 RT SP1

Microsoft Office Web Apps 2013 SP1

Microsoft Word 2016

Microsoft Office Online Server

Microsoft SharePoint Enterprise Server 2016

Microsoft SharePoint Enterprise Server 2013 SP1

Microsoft Office Online Server 2016

Microsoft Office 2019 for Mac

Microsoft SharePoint Server 2019

Microsoft SharePoint Foundation 2013 SP1

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft Microsoft Office 2019 for Mac

Microsoft sharepoint server subscription

Microsoft office long term servicing channel 2021 macos

Microsoft sharepoint server anguage_pack subscription

Microsoft官方已经修复了此漏洞并发布了安全公告,建议使用Microsoft Word的用户使用其自带的自动更新功能升级到最新版本,或从漏洞公告页面下载补丁安装包,应用该漏洞的补丁。

补丁下载链接:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2023-21716

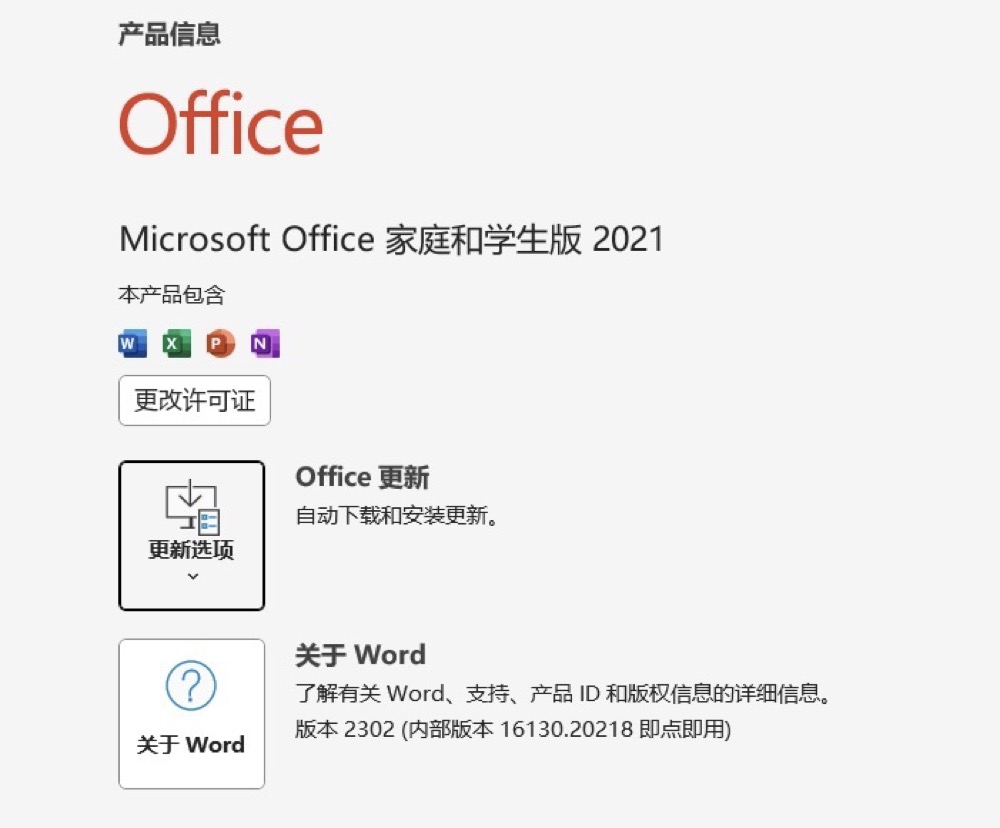

打开Office应用,点击"文件">"账户",在产品信息中点击"更新选项">"立即更新"

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-21716

地址:北京市海淀区东冉北街9号宝蓝ㆍ金园网络安全服务产业园 A幢B3010室

邮箱:support@sbr-info.com

邮编:100044

技术支持热线:010-8213-8088、400-966-2332

网址:http://www.sbr-info.com/

北京圣博润高新技术股份有限公司

京ICP备07015083号-1